谷歌安全研究人员发现的一个漏洞已被披露给三星,并在软件更新中得到修复。许多现代设备将在本月看到OTA。这是一个必要的更新(因为大多数面向安全的更新都是),三星手机的所有用户都应该尽快加载这个更新。这一更新适用于自2014年以来销售的几乎所有智能手机。

三星与此漏洞之间的联系采用了图像格式Qmage()。qmg),这是今年早些时候在三星设备上发现的。谷歌“零项目”漏洞搜索团队成员Mateusz Jurczyk发现了该漏洞,并报告了它对过去五年中售出的几乎每台三星设备的潜在影响,因为三星开始以其安卓风格支持Qmage图像格式。

该漏洞可能会利用安卓图形库(Skia)处理Qumage图像的方式。如果Qmage图像被发送到三星设备,它将(或曾经)被发送到设备的Skia库进行处理。如果将全尺寸图像发送到手机,安卓系统中的Skia库将以多种方式处理图像——例如,调整图像大小,以便可能在通知中显示。

袭击是怎么发生的?

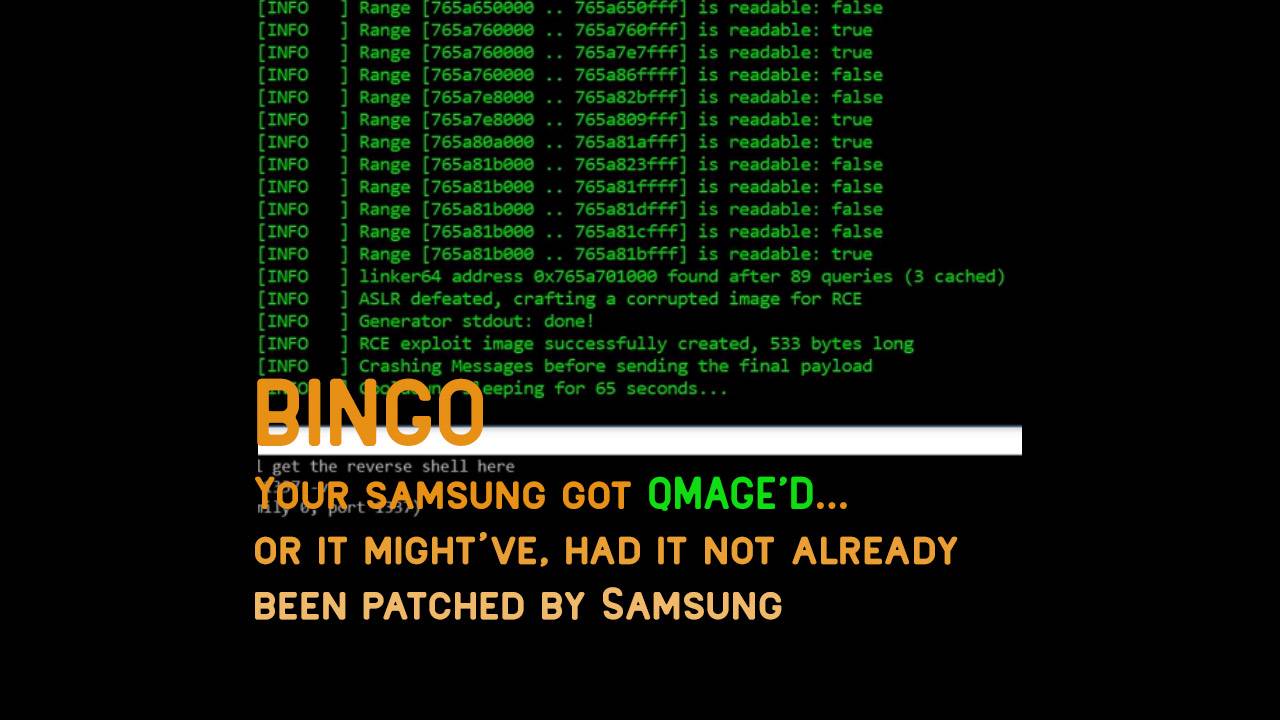

攻击者向三星设备的用户发送了许多彩信,每条彩信都试图猜测Skia库在特定安卓设备内存中的位置。注意:第一步很疯狂——大约100分钟内要发送几十条甚至几百条消息——而且不是很微妙。观看下面的视频,看看效果。

找到安卓设备的Skia库后(随机放入安卓ASLR很好,但显然没有这个漏洞显示的那么完美),可以进行下一步了。下一步包括Qmage图像。该图像是使用与之前大约一百条探测消息相同的彩信系统发送的。QM Qmage的编码方式使得真正的攻击可能发生。

所有这些都可以在受害者没有任何用户输入的情况下完成。因此,这是一个0-click漏洞。可以肯定的是,这是个坏消息。幸运的是,该漏洞似乎是在用于攻击概念验证工作之外的设备之前被发现的。

马上去修理。

如果你拥有三星智能手机,你很可能会在本周或很快从三星获得安全更新。转到设置,滚动到设置列表的底部以找到系统更新,单击它,然后单击检查系统更新。如果您尚未将设备设置为自动安全更新,可能需要一些时间。